Lỗ Hổng RCE Nghiêm Trọng Trong React Server Components

Một lỗ hổng RCE nghiêm trọng trong React Server Components đang bị lợi dụng để chiếm đoạt máy chủ, rút ví tiền điện tử, cài đặt phần mềm khai thác Monero và làm sâu sắc thêm làn sóng đánh cắp 3 tỷ USD vào năm 2025, mặc dù đã có những lời kêu gọi vá lỗi khẩn cấp. Lỗ hổng bảo mật này đã khiến ngành công nghiệp tiền điện tử đưa ra những cảnh báo nghiêm trọng, khi các tác nhân đe dọa khai thác lỗ hổng này để rút ví và triển khai phần mềm độc hại, theo thông tin từ Security Alliance.

Cảnh Báo Từ Security Alliance

Security Alliance thông báo rằng các kẻ rút ví tiền điện tử đang tích cực lợi dụng CVE-2025-55182, kêu gọi tất cả các trang web xem xét mã front-end của họ ngay lập tức để tìm kiếm các tài sản đáng ngờ.

Lỗ hổng này không chỉ ảnh hưởng đến các giao thức Web3 mà còn đến tất cả các trang web sử dụng React, với các kẻ tấn công nhắm vào chữ ký cho phép trên các nền tảng. Người dùng phải đối mặt với rủi ro khi ký các giao dịch, vì mã độc có thể chặn các giao tiếp ví và chuyển hướng tiền đến các địa chỉ do kẻ tấn công kiểm soát, theo các nhà nghiên cứu bảo mật.

Thông Tin Về Lỗ Hổng

Nhóm chính thức của React đã công bố CVE-2025-55182 vào ngày 3 tháng 12, đánh giá nó là CVSS 10.0 sau báo cáo của Lachlan Davidson vào ngày 29 tháng 11 thông qua chương trình Meta Bug Bounty. Lỗ hổng thực thi mã từ xa không xác thực khai thác cách React giải mã các payload được gửi đến các điểm cuối Server Function, cho phép các kẻ tấn công tạo ra các yêu cầu HTTP độc hại thực thi mã tùy ý trên các máy chủ, theo thông báo.

Lỗi này ảnh hưởng đến các phiên bản React 19.0, 19.1.0, 19.1.1 và 19.2.0 trên các gói react-server-dom-webpack, react-server-dom-parcel và react-server-dom-turbopack. Các framework lớn, bao gồm Next.js, React Router, Waku và Expo, cần được cập nhật ngay lập tức, theo thông báo.

Các Bản Vá và Khuyến Cáo

Các bản vá đã được phát hành trong các phiên bản 19.0.1, 19.1.2 và 19.2.1, với người dùng Next.js cần nâng cấp qua nhiều dòng phát hành từ 14.2.35 đến 16.0.10, theo ghi chú phát hành. Các nhà nghiên cứu đã phát hiện hai lỗ hổng mới trong React Server Components trong khi cố gắng khai thác các bản vá, theo các báo cáo. Đây là những vấn đề mới, tách biệt với CVE nghiêm trọng.

Bản vá cho React2Shell vẫn có hiệu lực đối với lỗ hổng thực thi mã từ xa, các nhà nghiên cứu cho biết.

Hành Động Của Vercel

Vercel đã triển khai các quy tắc Tường lửa Ứng dụng Web để tự động bảo vệ các dự án trên nền tảng của mình, mặc dù công ty nhấn mạnh rằng chỉ có bảo vệ WAF là không đủ. Cần phải nâng cấp ngay lập tức lên phiên bản đã được vá, Vercel cho biết trong thông báo bảo mật ngày 3 tháng 12, đồng thời cho biết lỗ hổng này ảnh hưởng đến các ứng dụng xử lý đầu vào không đáng tin cậy theo cách cho phép thực thi mã từ xa.

Nhóm Tình báo Đe dọa Google đã ghi nhận các cuộc tấn công lan rộng bắt đầu từ ngày 3 tháng 12, theo dõi các nhóm tội phạm từ tin tặc cơ hội đến các hoạt động được chính phủ hỗ trợ.

Hoạt Động Của Các Nhóm Tin Tặc

Các nhóm tin tặc Trung Quốc đã cài đặt nhiều loại phần mềm độc hại trên các hệ thống bị xâm phạm, chủ yếu nhắm vào các máy chủ đám mây trên Amazon Web Services và Alibaba Cloud, theo báo cáo. Những kẻ tấn công này đã sử dụng các kỹ thuật để duy trì quyền truy cập lâu dài vào các hệ thống của nạn nhân, theo Nhóm Tình báo Đe dọa Google.

Một số nhóm đã cài đặt phần mềm tạo ra các đường hầm truy cập từ xa, trong khi những nhóm khác triển khai các chương trình liên tục tải xuống các công cụ độc hại bổ sung được ngụy trang dưới dạng các tệp hợp pháp. Phần mềm độc hại ẩn trong các thư mục hệ thống và tự động khởi động lại để tránh bị phát hiện, các nhà nghiên cứu báo cáo.

Tình Hình Tấn Công Tiền Điện Tử

Các tội phạm có động cơ tài chính đã tham gia vào làn sóng tấn công bắt đầu từ ngày 5 tháng 12, cài đặt phần mềm khai thác tiền điện tử sử dụng sức mạnh tính toán của nạn nhân để tạo ra Monero, theo các nhà nghiên cứu bảo mật. Những thợ mỏ này chạy liên tục trong nền, làm tăng chi phí điện trong khi tạo ra lợi nhuận cho kẻ tấn công.

Các diễn đàn hack ngầm nhanh chóng tràn ngập các cuộc thảo luận chia sẻ công cụ tấn công và kinh nghiệm khai thác, các nhà nghiên cứu quan sát thấy.

Cuộc Tấn Công Trước Đó

Lỗ hổng React theo sau một cuộc tấn công vào ngày 8 tháng 9, trong đó các tin tặc đã xâm phạm tài khoản npm của Josh Goldberg và phát hành các bản cập nhật độc hại cho 18 gói được sử dụng rộng rãi, bao gồm chalk, debug và strip-ansi. Những tiện ích này cộng lại chiếm hơn 2,6 tỷ lượt tải xuống hàng tuần, và các nhà nghiên cứu đã phát hiện phần mềm độc hại crypto-clipper có khả năng chặn các chức năng trình duyệt để hoán đổi địa chỉ ví hợp pháp với các địa chỉ do kẻ tấn công kiểm soát.

CTO của Ledger, Charles Guillemet, đã mô tả sự cố đó là một “cuộc tấn công chuỗi cung ứng quy mô lớn”, khuyên người dùng không có ví phần cứng nên tránh các giao dịch trên chuỗi. Các kẻ tấn công đã truy cập thông qua các chiến dịch lừa đảo giả mạo hỗ trợ npm, tuyên bố rằng các tài khoản sẽ bị khóa trừ khi thông tin xác thực xác thực hai yếu tố được cập nhật trước ngày 10 tháng 9, theo Guillemet.

Thống Kê Về Tội Phạm

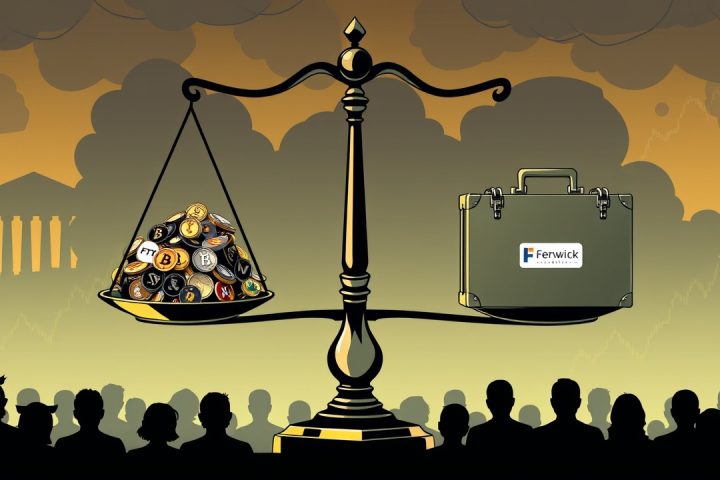

Các tin tặc đang đánh cắp tiền điện tử và chuyển nó nhanh hơn, với một quy trình rửa tiền được báo cáo chỉ mất 2 phút 57 giây, theo dữ liệu ngành. Dữ liệu toàn cầu của Ledger cho thấy các tin tặc đã đánh cắp hơn 3 tỷ USD qua 119 sự cố trong nửa đầu năm 2025, với 70% các vụ vi phạm liên quan đến việc chuyển tiền trước khi chúng trở nên công khai. Chỉ 4,2% tài sản bị đánh cắp được phục hồi, vì việc rửa tiền hiện chỉ mất vài giây thay vì hàng giờ, theo báo cáo.

Khuyến Cáo Đối Với Các Tổ Chức

Các tổ chức sử dụng React hoặc Next.js được khuyên nên vá ngay lập tức lên các phiên bản 19.0.1, 19.1.2 hoặc 19.2.1, triển khai các quy tắc WAF, kiểm tra tất cả các phụ thuộc, giám sát lưu lượng mạng cho các lệnh wget hoặc cURL được khởi xướng bởi các quy trình máy chủ web, và tìm kiếm các thư mục ẩn không được phép hoặc các tiêm cấu hình shell độc hại, theo các khuyến cáo bảo mật.